보안 취약점 진단

침해사고 예방을 위해 주요 정보 자산의 하드웨어, 소프트웨어의 고유 결함 및 설계상의 취약점을 진단하고 대응방안을 제시합니다.

개요

- 최근 사이버 위협이 지능화 및 정교화 됨에 따라 보안 취약점도 증가하고 있습니다.

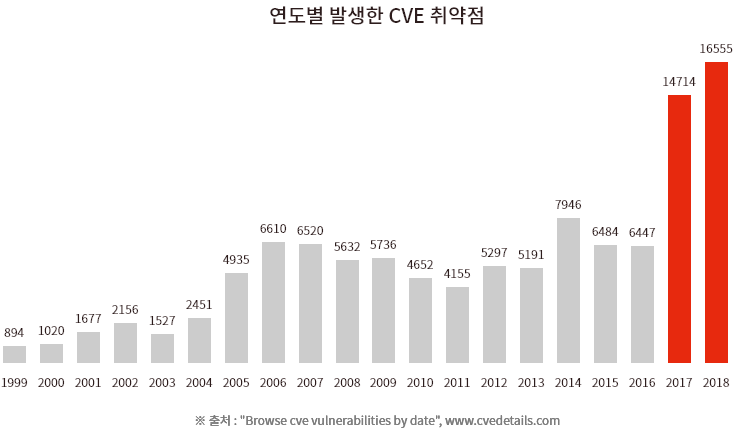

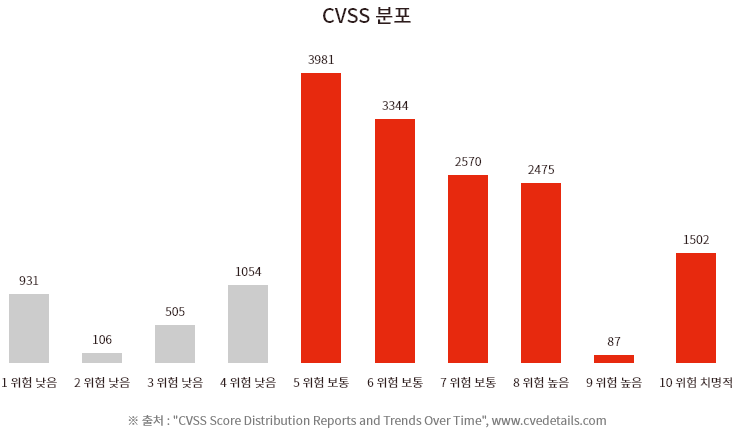

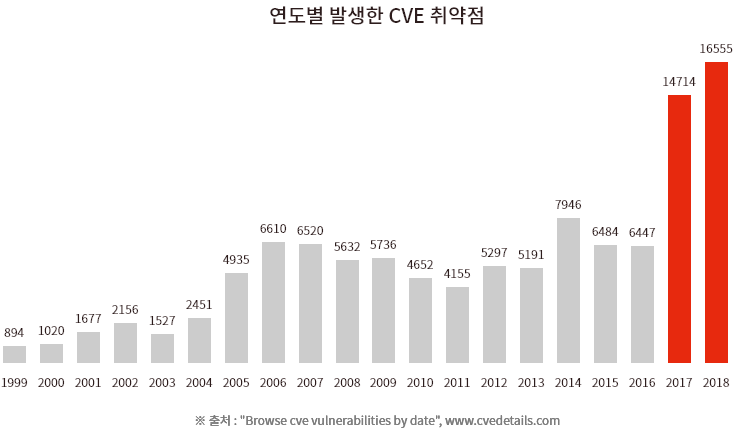

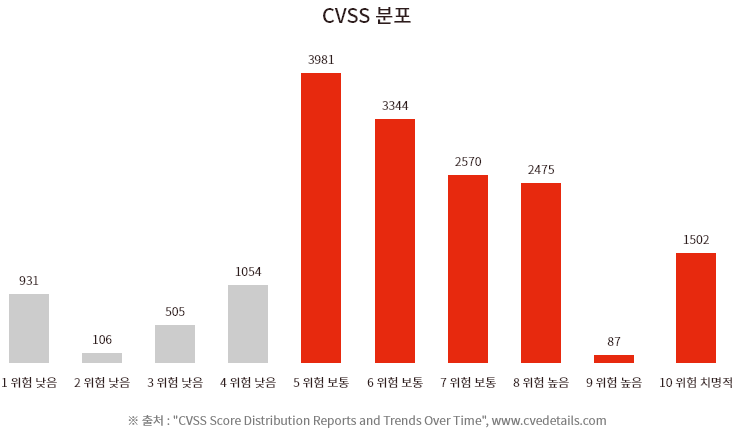

- 보안 취약점 통계·분석 사이트인 ‘CVE Details’에 따르면 처음 CVE1) 취약점을 집계한 1999년 이래 2018년에 가장 많은 취약점(16,555개)이 발생하였으며, 전년도(2017년) 대비 약 12.5%(1,841개)의 취약점이 증가하였습니다. 또한 CVSS2) 점수 7.0 이상의 고위험군 취약점이 4,030개로, 발생한 전체 취약점 중 24%를 차지하였으며, 고위험군 취약점은 기업에 치명적인 손실을 발생시킬 가능성이 높으므로, 주기적인 취약점 식별 및 조치, 관리가 필요합니다.

- 이러한 문제점을 해결하기 위해 ㈜한국아이티평가원에서는 CVE 취약점 진단 도구를 이용하여 고객사의 중요 자산을 대상으로 취약점 분석을 수행하고, 도출된 취약점의 분석을 통해 대응방안을 수립하여 보안 침해사고 예방 및 안전성을 확보합니다.

1) CVE(Common Vulnerabilities and Exposures) : 공개적으로 알려진 보안 취약점에 대한 공통 식별자 목록으로, 표준화된 CVE 항목은 서비스 적용 범위를 평가할 수 있는 기준을 제공함

2) CVSS(Common Vulnerability Scoring System) : IT 취약점 평가를 위한 개방적이고 표준화 된 방법을 제공하기 위해 고안된 취약점 채점 시스템임

진단대상

- 취약점 진단 도구를 이용하여 운영체제(OS), 네트워크 장비, 웹(Web) 서버 등 네트워크 상의 IP 기반 장비를 대상으로 진단을 수행합니다.

| 진단 대상 |

| 운영체제(OS) |

데이터베이스(DB) 서버 |

| 웹(Web) 서버 |

웹 애플리케이션 서버(WAS) |

| 네트워크 장비 |

가상화 솔루션 |

진단절차

01

사전협의

1-1 서비스 운영 현황 파악

1-2 진단 대상 선정

1-3 진단 일정 협의

1-4 요구사항 및 제약사항 확인

02

신청

업체

진단용 PC IP 허용

KSEL

진단 방법 확인

03

취약점 진단

3-1 진단도구 실행

3-2 보고서 생성 여부 확인

3-3 정/오탐 여부 분석

KSEL

진단도구 실행

정/오탐 여부 분석

05

결과 보고

5-1 진단 보고서 작성

5-2 진단 보고서 전달

5-3 조치 가이드 제공

KSEL

보고서 작성 및 전달

신청

업체

보고서 확인

06

진단 완료

6-1 진단용 PC IP 허용 해제

신청

업체

진단용 PC IP 허용 해제